Eventos 2026

14º Fórum Brasileiro de CSIRTs

28 e 29 de julho de 2026

Chamada de Palestras

7º Workshop MISP

30 de julho de 2026

Chamada de Palestras

Veja depoimentos e palestras

Assista

ao vídeo com depoimentos e destaques

Confira os slides das

palestras de 2025

Confira fotos de eventos anteriores no Flickr

12º Fórum de CSIRTs

5º Workshop MISP

Local 2026

Amcham Business Center

Rua da Paz, 1431

Chácara Santo Antônio, São Paulo/SP.

Inscrições

As inscrições serão abertas 30 dias antes do evento e encerradas dia 20 de julho ou quando o evento atingir a lotação máxima – o que ocorrer primeiro.

O evento é gratuito.

Chamada de Palestras

Chamada de Palestras — 14º Fórum de CSIRTs

Convidamos todos os profissionais atuantes em Grupos de Tratamento de Incidentes de Segurança (CSIRTs) ou que trabalhem com segurança e tratamento de incidentes no seu dia a dia, a submeter propostas de palestras de interesse da Comunidade de Tratamento de Incidentes no Brasil, para o 14º Fórum Brasileiro de CSIRTs, que ocorrerá nos dias 28 e 29 de julho de 2026, na AMCHAM, em São Paulo/SP.

Para cada proposta aceita, o NIC.br proverá apoio para transporte e estadia de um profissional para apresentá-la (o evento cobre somente deslocamento dentro do Brasil).

Temas de Interesse

A apresentação deve tratar de aspectos práticos e operacionais das atividades de tratamento e gestão de incidentes de segurança, bem como de aspectos da segurança da informação ou da Internet que sejam relacionados com ou tenham impacto no processo de tratamento de incidentes.

Uma lista não exaustiva de temas de interesse para este evento segue:

- Estudos de caso e tendências relacionados com incidentes tratados

- Automatização de processos de tratamento de incidentes

- Compartilhamento automatizado de informações sobre ataques e ameaças

- Threat hunting como parte do processo de gestão de incidentes

- Uso de netflows no contexto de segurança e tratamento de incidentes

- Detecção, mitigação e remediação de códigos maliciosos (RATs, ransomware, botnets, etc)

- Detecção e mitigação de ataques em diversos ambientes, como rede, Web, nuvem, ICS e IoT

- Impactos, para CSIRTs, de novos regulamentos e legislação

- Iniciativas de conscientização sobre segurança

- Implementação de boas práticas e combate a abusos

- Outros temas de interesse para CSIRTs

Importante: é desejável que as apresentações sejam aplicadas e práticas, e *não* devem ser voltadas a produtos e soluções de fornecedores específicos, com fins comerciais, nem trabalhos que sejam com ênfase puramente acadêmica.

Submissão de Propostas

As propostas de palestras deverão ser enviadas para o e-mail

forum@cert.br

com os seguintes dados:

- "

[FORUM]" no início do Subject. - Título completo.

- Resumo (Abstract) estendido, rascunho dos slides ou descrição detalhada. O importante é que seja possível avaliar o conteúdo e a abordagem. O comitê avaliador de trabalhos poderá, a seu critério, solicitar informações adicionais ou complementares.

- Nome completo, endereço de e-mail, mini CV e organização a que pertence cada um dos autores.

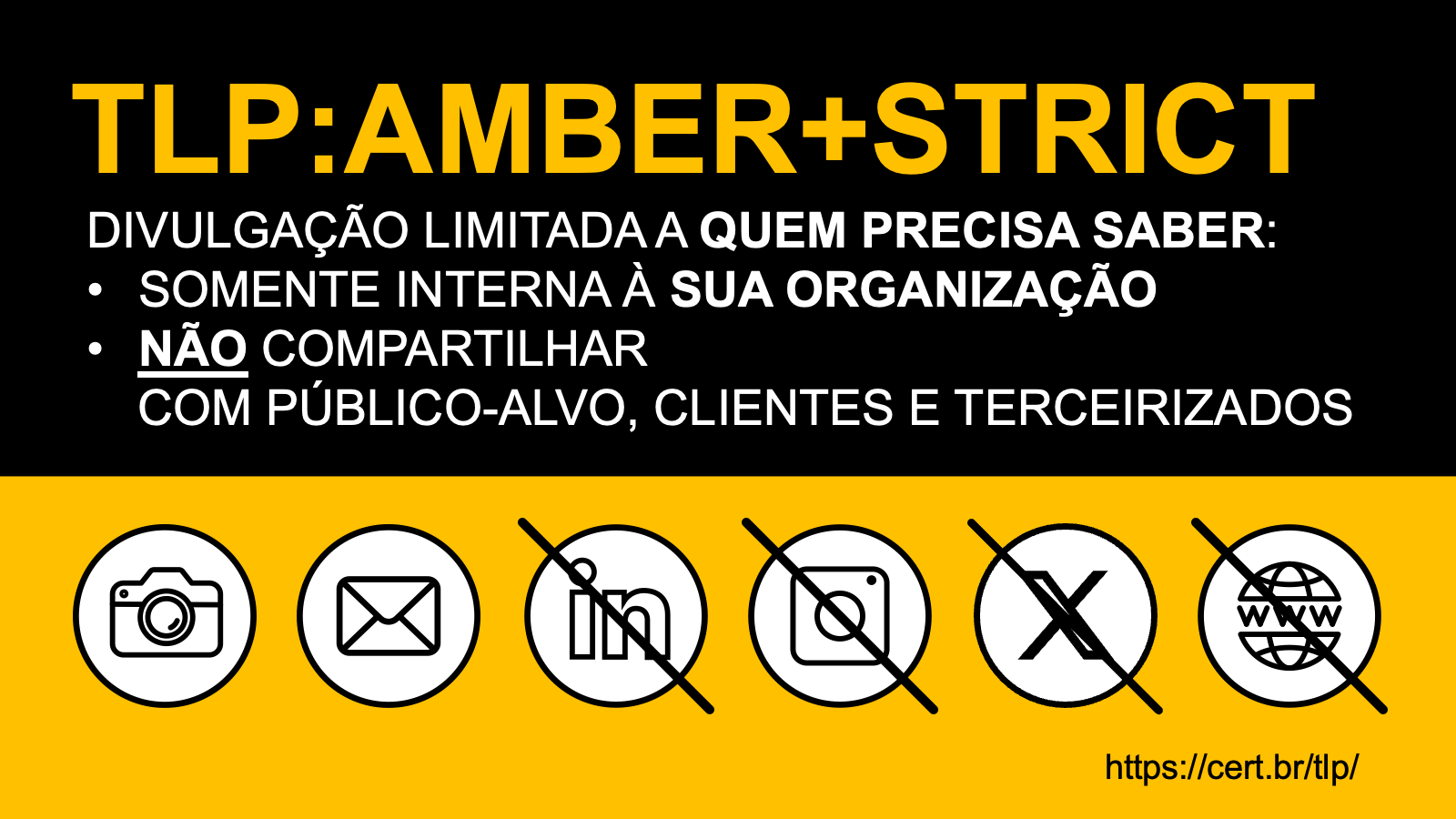

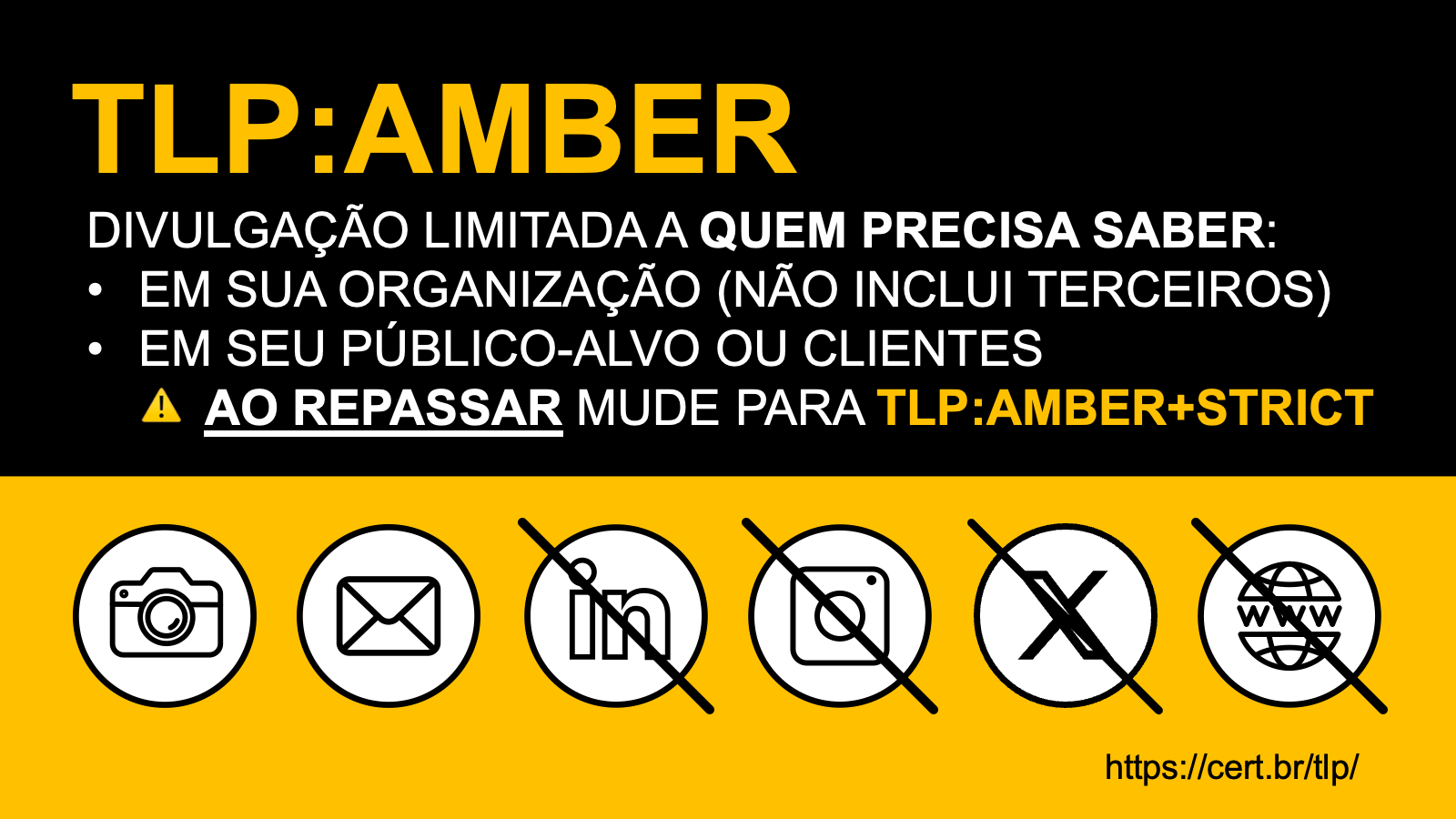

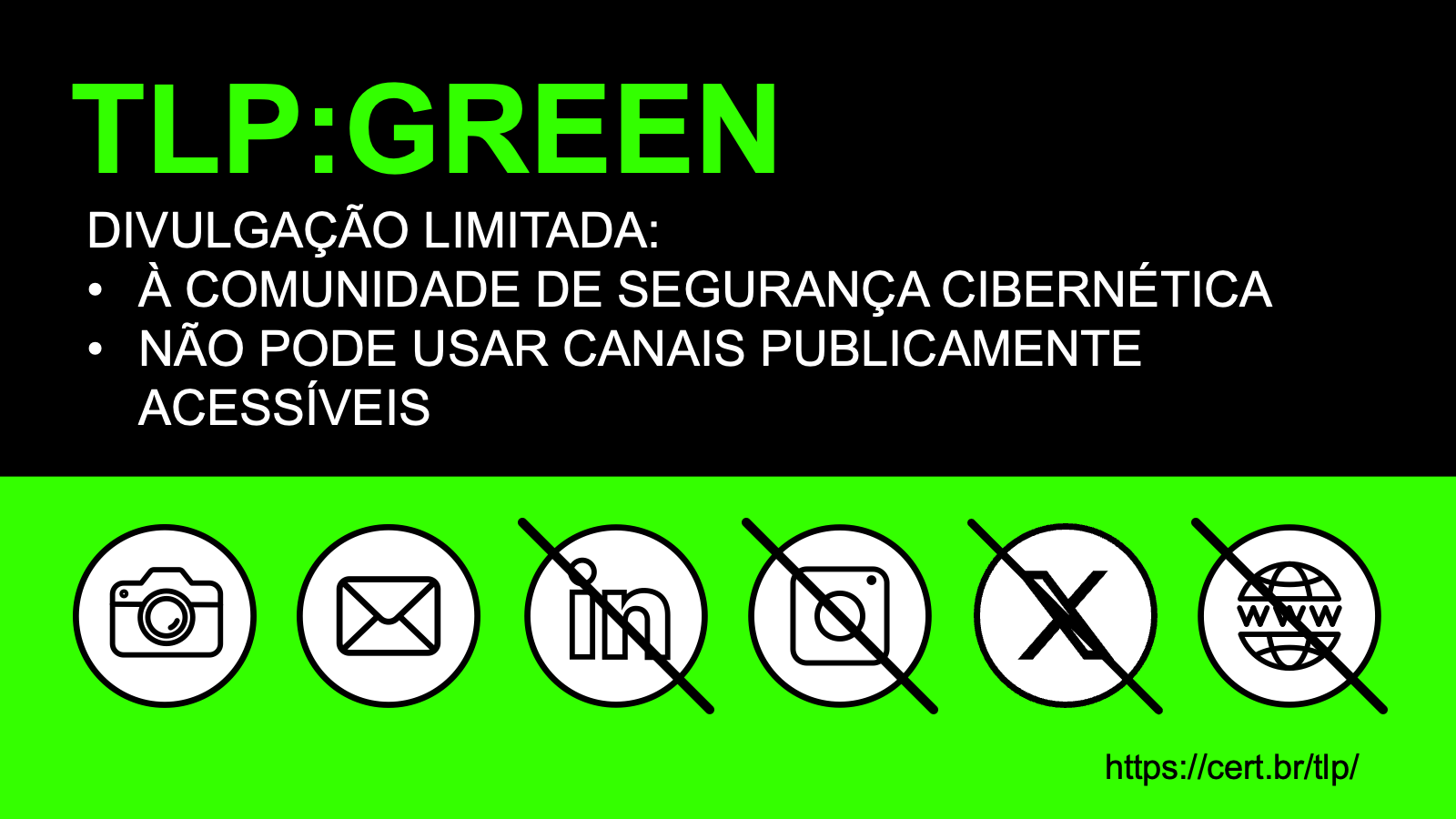

- TLP da palestra (pode ser misto, por exemplo: TLP:CLEAR com partes TLP:AMBER+STRICT).

Datas Importantes

- 03 de maio de 2026

Prazo para envio de propostas de palestra - 29 de maio de 2026

Divulgação da agenda - 28 e 29 de julho 2026

14º Fórum Brasileiro de CSIRTs

Chamada de Palestras — 7º Workshop MISP

Convidamos todos os profissionais que trabalham com MISP, seja na manutenção de instâncias ou no uso dos dados compartilhados em seu dia a dia, a submeter propostas de palestras para o 7º Workshop MISP, que ocorrerá no dia 30 de julho de 2026, na AMCHAM, em São Paulo/SP.

Para cada proposta aceita, o NIC.br proverá apoio para transporte e estadia de um profissional para apresentá-la (o evento cobre somente deslocamento dentro do Brasil).

Temas de Interesse

A apresentação deve tratar de aspectos práticos e operacionais relacionados com uso e operação da Plataforma MISP.

Uma lista não exaustiva de temas de interesse para este evento segue:

- Estudos de caso de uso do MISP para proteção de infraestrutura, gestão de vulnerabilidades, threat hunting, threat intelligence, tratamento de incidentes e áreas correlatas

- Uso da plataforma de forma automatizada, por exemplo via PyMISP

- Integração do MISP com outras soluções

- Uso de MISP por comunidades e setores específicos

- Outros assuntos de interesse da comunidade de usuários de MISP

Importante: é desejável que as apresentações sejam aplicadas e práticas, e *não* devem ser voltadas a produtos e soluções de fornecedores específicos, com fins comerciais, nem trabalhos que sejam com ênfase puramente acadêmica.

Submissão de Propostas

As propostas de palestras deverão ser enviadas para

o e-mail

forum@cert.br

com os seguintes dados:

- "

[MISP]" no início do Subject. - Título completo.

- Resumo (Abstract) estendido, rascunho dos slides ou descrição detalhada. O importante é que seja possível avaliar o conteúdo e a abordagem. O comitê avaliador de trabalhos poderá, a seu critério, solicitar informações adicionais ou complementares.

- Nome completo, endereço de e-mail, mini CV e organização a que pertence cada um dos autores.

- TLP da palestra (pode ser misto, por exemplo: TLP:CLEAR com partes TLP:AMBER+STRICT).

Datas Importantes

- 03 de maio de 2026

Prazo para envio de propostas de palestra - 29 de maio de 2026

Divulgação da agenda - 30 de julho de 2026

7º Workshop MISP

TLP

Uso de TLP no Fórum de CSIRTs e Workshops

Todas as palestras terão indicação de expectativa de compartilhamento de acordo com o padrão TLP do FIRST.

Uma discussão mais detalhada sobre TLP pode ser encontrada na página do CERT.br. Há também uma palestra sobre o assunto, cujo vídeo está disponível no YouTube.

Abaixo está um resumo da expectativa de compartilhamento das palestras, dependendo do TLP escolhido pelo palestrante.