Confira as Palestras Ministradas

Agenda e Slides do 12º Fórum de CSIRTs

29 e 30 de julho de 2024

Agenda e Slides do 5º Workshop MISP

31 de julho de 2024

Agenda 12º Fórum Brasileiro de CSIRTs

Data do Evento: 29 e 30 de julho de 2024

Horários sujeitos a alterações.

A indicação de marcações TLP é colocada na agenda para referência. Sempre respeite o TLP que está no slide do palestrante e nas telas indicativas da sala do evento.

| 08:30—09:00 | Café de Boas Vindas |

| 09:00—09:10 | Abertura do Evento |

| 09:10—10:00 |

Keynote The Attack Surface Landscape in Brazil - An Overview Piotr Kijewski, CEO da ShadowServer Foundation TLP:CLEAR SLIDES

Piotr Kijewski é CEO e Pesquisador da ShadowServer

Foundation, uma organização sem fins lucrativos, cuja

missão é fazer a Internet um ambiente mais seguro. Ele

também gerencia os projetos de coleta e compartilhamento

de dados sobre ameaças em larga escala da

ShadowServer. |

| 10:00—10:10 |

Keynote Q&A TLP:GREEN |

| 10:10—10:45 |

Gestão de Vulnerabilidades: Entendendo CVSS, EPSS, SSVC, CVD e VDP

Cristine Hoepers, CERT.br/NIC.br TLP:CLEAR SLIDES O cenário atual, de crescente número de vulnerabilidades somado à dificuldade de aplicar correções em 100% do parque, torna urgente a implementação de mecanismos para identificar novas vulnerabilidades e priorizar quais correções devem ser aplicadas de forma emergencial. Esta apresentação vai discutir os diversos frameworks e métricas existentes, e como o uso combinado possibilita que as organizações façam escolhas mais bem informadas sobre a priorização das atividades de gestão de vulnerabilidades. |

| 10:45—11:15 | Intervalo para o café |

| 11:15—11:50 |

CSIRT From Scratch - The NeverEnding Story

Jacson Querubin, Guido Benitez e Rodrigo Gonçalves, Itaipu Binacional TLP:CLEAR TLP:RED SLIDES Será apresentada uma visão geral de como criar e operar um CSIRT. Será apresentado quais foram os desafios e obstáculos ultrapassados no caminho para formalização do CSIRT da TI, com uma abordagem lúdica através de um paralelo da jornada do herói. O objetivo é mostrar os atalhos e como iniciar a estruturação de um CSIRT, bem como os desafios (de acordo com o tamanho e a cultura da empresa). |

| 11:50—12:25 |

Exemplos Práticos de Identificação de Ações Maliciosas por

Meio de Flows de Rede

Alexandre Berto Nogueira, CSIRT Unicamp TLP:CLEAR SLIDES Flow de Rede (netflow) é um método de gerência e monitoramento de redes, de baixo impacto sobre a infraestrutura, e que nos permite ter uma visão de nosso ambiente de rede, prever tendências de tráfego e identificar comportamentos suspeitos. Durante 7 anos temos utilizado netflows diariamente em nosso ambiente seja por meio de relatórios diários, identificação de anomalias e na investigação de incidentes. Nesta apresentação iremos compartilhar e abordar as experiências do CSIRT Unicamp na identificação e atuação nos diferentes incidentes mais recentes ocorridos em nosso ambiente. |

| 12:25—13:00 |

Desconfiando da "ferramenta mágica": Os perigos da

confiança cega em soluções de segurança

Renan dos Santos Silva, CAIS/RNP TLP:CLEAR O objetivo dessa apresentação é discutir do ponto de vista de segurança de endpoints, a necessidade de ações complementares e contínuas, e não simplesmente confiar cegamente em implementações de ferramentas de segurança como, por exemplo, o EDR, que trazem propostas de segurança avançada, que muitos entendem como definitiva e, em alguns casos, mágicas. Como subsídio da discussão, apresentaremos resultados práticos de testes, que serão realizados em dois ambientes com endpoints que possuem a mesma solução de EDR, contudo um dos ambientes não possui implementações adicionais como hardening do sistema operacional e adoção de melhores práticas. Será avaliado o êxito e facilidade que um atacante poderá ter para concluir ações maliciosas no ambiente. |

| 13:00—14:15 | Almoço (servido no local) |

| 14:15—14:50 |

Como o Mercado Bitcoin usa automações no processo de

Resposta a Incidentes

Grazielle Alessa e Iuri Costermani, Mercado Bitcoin TLP:CLEAR TLP:GREEN SLIDES O Mercado Bitcoin, exchange brasileira de criptomoedas e criptoativos digitais, utiliza automações desenvolvidas internamente para enriquecer e facilitar a triagem e o tratamento de incidentes de segurança. Trazemos os fluxos e automações que integram nosso SIEM, ITSM e Abuse, e ajudam no nosso processo de Resposta a Incidentes. |

| 14:50—15:25 |

Automatização de Processos de SOC com Ferramentas Open-Source

Alexandre Krieger, AK Consultoria e Gestão em Tecnologias TLP:CLEAR SLIDES Esta apresentação abordará como as ferramentas automatizadas podem otimizar a eficiência no tratamento de incidentes de segurança. Discutirei um estudo de caso sobre a implementação em um ambiente de segurança operacional, destacando as seguintes ferramentas: Wazuh, Graylog, Cortex, MISP e Grafana. Também será mostrado um estudo de caso com objetivo de expandir as possibilidades e apresentar o desenvolvimento de melhorias durante o processo. |

| 15:25—16:00 |

Trocando o motor do SOC

Rômulo Rocha, Nubank TLP:CLEAR TLP:RED SLIDES Esta apresentação trará uma discussão dos desafios e lições aprendidas num processo de troca do ticket system de um SOC e da implementação de um SOAR, após anos de uso de uma plataforma anterior. |

| 16:00—16:30 | Intervalo para o café |

| 16:30—17:05 |

Aplicando a metodologia ACH (Analysis of Competing

Hypotheses) na investigação de incidentes

Letícia Pereira, Clavis Segurança da Informação TLP:GREEN Como descobrir o marco zero de um incidente? Quais hipóteses conseguimos evidenciar? Quais os artefatos que possuímos? Durante um incidente, lidamos com inúmeros questionamentos e diversas hipóteses, na qual precisamos ter respostas e descobrir causas raízes de forma ágil e assertiva durante uma investigação. Mas como encontrar clareza e assertividade em um momento que estamos sendo bombardeados por tantas perguntas, inúmeras hipóteses e uma grande necessidade de certeza? A metodologia ACH (analysis of competing hypotheses) é uma alternativa que pode ajudar na investigação e resposta a incidentes de forma mais clara e elucidativa. Em vez de depender de suposições e intuições isoladas, a ACH pode permitir que os analistas ponderem múltiplas hipóteses de maneira estruturada e lógica, evitando o viés cognitivo. |

| 17:05—17:40 |

Além dos Protetores Digitais: O Impacto Crucial da Gestão

Pessoal na Segurança da Informação

Carlos Maciel Costae Diogo Aparecido dos Santos, Natura&Co TLP:CLEAR SLIDES Na era digital, onde a ameaça cibernética está em constante evolução, a busca por soluções técnicas avançadas muitas vezes obscurece um fator fundamental na equação da segurança: o elemento humano. Nesta palestra, exploramos o poder transformador da gestão pessoal na proteção dos ativos digitais de uma organização, destacando sua importância em contextos específicos, como firewalls web e servidores. Examinaremos exemplos práticos de como falhas humanas podem causar incidentes no ambiente da organização, bem como estratégias para mitigar esses riscos. Ao trazer esses exemplos, ilustraremos como as falhas humanas, influenciadas por estresse, maus hábitos pessoais, ansiedade e burnout, podem representar uma ameaça significativa à segurança da informação. Mais importante ainda, exploraremos estratégias práticas para promover uma cultura de gestão pessoal e responsabilidade dentro das equipes de segurança, fortalecendo assim a resiliência das organizações contra ameaças cibernéticas. |

| 17:40—18:30 |

Conscientização em Segurança: visões sobre importância,

abordagens e engajamento com o público-alvo

Painelistas: Ygor Degani Buitrago, Clavis Segurança da Informação SLIDES Cristiane Rodrigues, CAIS/RNP SLIDES Alexandre Armellini e Fernando Amatte, Red Zone SLIDES TLP:CLEAR TLP:AMBER+STRICT O engajamento das pessoas no processo de prevenção e notificação de incidentes é chave para a identificação e interrupção de ataques que não são detectados pelas soluções implantadas nas organizações. Neste painel teremos a oportunidade de discutir diferentes abordagens para engajar as pessoas com o assunto segurança, bem como para explicar conceitos complexos de forma simples e lúdica. |

| 18:30—20:30 |

Happy Hour Junte-se a nós neste momento descontraído e acompanhado de "comes e bebes". Faça novos contatos, coloque a conversa em dia com antigos colegas e troque ideias com os palestrantes. |

| 09:00—09:35 |

Riscos e Oportunidades nas Configurações de Serviços em

URLs do Setor Público

André Torres Breves Gonçalves, Carlos Renato Araujo Braga, Thiago Menegardo Nunes e Valclayton Gois Duarte, Tribunal de Contas da União TLP:CLEAR SLIDES Serão apresentadas a motivação e os resultados da análise feita pelo TCU das configurações de segurança de serviços Web, e-mail e DNS de cerca de 14 mil URLs de organizações públicas federais, estaduais, distritais e municipais. A avaliação utilizou como parâmetros os teste realizados pela ferramenta TOP.nic.br, mantida pelo NIC.br. |

| 09:35—10:10 |

Prevenção a incidentes cibernéticos no contexto da REGIC

Fernando Marques Borges, CTIR Gov/GSI/PR TLP:CLEAR TLP:RED SLIDES O Decreto 10.748/2021 instituiu a Rede Federal de Gestão de Incidentes Cibernéticos (REGIC) e definiu o Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos de Governo (CTIR Gov) como coordenador da rede. Neste contexto, serão apresentadas ações de prevenção a incidentes cibernéticos em redes de governo, números relacionados e casos reais de coordenação da atividade. |

| 10:10—10:45 |

Casos criminais – Interação entre os CSIRTs e o Estado

Jorilson da Silva Rodrigues, Polícia Federal TLP:GREEN SLIDES Esta apresentação tem como objetivo analisar alguns papéis e competências de CSIRTs (Computer Security Incident Response Teams) e LEAs (Law Enforcement Agencies), quando há a necessidade de cooperação entre CSIRTs e órgãos de aplicação da lei, destacando sinergias e possíveis interferências em suas atividades relacionadas à resposta a incidentes, quando os fatos analisados podem ser considerados crimes. Por certo que algumas leis mais recentes, a exemplo, da Lei nº13.964/19, trazem novos desafios, com os quais é possível lidar, à luz das atividades primordiais de cada um dos entes implicados na atuação de combate ao crime. A ideia principal é discutir a cooperação entre CSIRTs e LEAs, bem como a interação com o Judiciário, visando uma melhor resposta ao crime. |

| 10:45—11:15 | Intervalo para o café |

| 11:15—11:50 |

Impacto da Resolução CD-ANPD nº 15/2024 na atuação dos

CSIRTs: Registro de Incidentes e Conformidade Legal

Guilherme Ochsendorf, Tiago Neves e Vinícius Azevedo, Opice Blum TLP:CLEAR SLIDES Modelo Relatório ANPD Em 26 de abril de 2024, a ANPD publicou a Resolução CD/ANPD nº 15/2024, para regulamentar o processo de comunicação de incidentes de segurança, previsto no artigo 48 da Lei Geral de Proteção de Dados (LGPD). O texto, que passou por consulta pública, estabelece várias regras como prazo para comunicação, insumos para classificação do que vem a ser risco ou dano relevante, medidas preventivas a serem adotadas pela ANPD no curso do processo, obrigação legal de registro de incidente, dentre outras. Esta palestra destacará os principais pontos da resolução, os temas que merecem atenção, bem como os principais impactos da resolução na atuação de um time de CSIRT. |

| 11:50—12:25 |

Simulado de Gestão de Crise de Incidente Cibernético

Everson Probst, Grant Thornton e Tiago Neves, Opice Blum TLP:CLEAR SLIDES Esta apresentação descreve todos os passos de um exercício de simulação de gestão de crise de um incidente cibernético. O simulado (tabletop) tem enfoque executivo, com objetivo de sensibilizar os profissionais de áreas técnicas sobre a complexidade da tomada de decisão de um Comitê de Crises, colocando-os nos papeis de diferentes personagens que poderão fazer parte de um comitê. |

| 12:25—13:00 |

Quando apertar o botão vermelho? A tomada de decisão de

acionamento do fluxo emergencial de tratamento de

vulnerabilidades em situações de incerteza.

Leonardo Sardinha Ferreira, Rafael Carduz Rocha, Sidney Gonçalves de Almeida e Tiago do Vale Saraiva, Petrobras TLP:CLEAR SLIDES Um dos maiores desafios da gestão de vulnerabilidades é a priorização e identificação de vulnerabilidades que precisam ser tratadas de forma emergencial. Discutiremos as particularidades dos diferentes insumos disponíveis para os tomadores de decisão, como notificações de vulnerabilidades advindas de ações de Threat Intel, Threat Hunting, pentests e varreduras, e também a importância de que o conhecimento sobre o ambiente inclua automações sobre os sistemas de CMDB, ou mesmo datalakes que contenham outras informações além do catálogo de ativos, sem com isso deixar de se dar a devida importância às relações entre os diferentes times para a correta identificação da exposição. Discutiremos também como o Common Vulnerability Scoring System (CVSS) em sua quarta versão é mais confiável se adaptado a cada ambiente, bem como qual o papel do EPSS e de outras métricas de risco nesse na tomada de decisão. Finalmente, falaremos também sobre a experiência de acompanhar as tratativas junto às equipes de infraestrutura e aplicação que tratam as vulnerabilidades e a última decisão a ser tomada: quando o trabalho pode ser considerado concluído e o acompanhamento emergencial encerrado? |

| 13:00—14:15 | Almoço (servido no local) |

| 14:15—14:50 |

Forense da Coisa Estranha

Jefferson Souza Macedo, PurpleBird TLP:CLEAR TLP:RED Em um cenário onde os ataques cibernéticos se tornam cada vez mais sofisticados, é fácil esquecer que a engenhosidade pode ser a principal arma dos cibercriminosos. Nesta palestra, desvendaremos um caso real que desafia a percepção comum sobre segurança: o uso de roteadores para pequenos negócios em ataques e fraudes direcionadas. Vamos analisar detalhadamente como os atacantes utilizaram esses dispositivos, aparentemente inofensivos, para contornar defesas e infiltrar-se em redes corporativas. Exploraremos as principais fases do tratamento do incidente, desde a detecção e acionamento até a contenção, erradicação e lições aprendidas. As descobertas da análise forense revelarão as configurações interessantes utilizadas pelos atacantes, além de como foi possível identificar o modo de operação dos fraudadores. Esses insights são fundamentais para compreender a complexidade e criatividade dos ataques e para preparar defesas mais eficazes. A palestra concluirá com recomendações práticas para fortalecer a segurança das redes contra dispositivos "estranhos" e frequentemente subestimados e desenvolver estratégias de detecção proativa (ou mesmo reativa). |

| 14:50—15:25 |

A Engenharia reversa potencializando a resposta a

incidente com o código oculto dos malwares!

Marcos Rabello e Kenji Minei, Decatron Automação e TI TLP:CLEAR TLP:RED SLIDES A informação sobre códigos maliciosos está cada vez mais popular, como Malwares as a Service, Podcasts e Vídeos que ensinam como criar uns códigos maliciosos. As equipes de resposta a incidentes enfrentam vários desafios, dentre eles o que fazer quando as ferramentas de detecção e resposta não bastam, e os analistas precisam recorrer a ferramentas que identifiquem melhor o comportamento dos processos e das atividades de usuário. Vamos abordar a importância que a engenharia reversa do malware possui e como as informações extraídas por ela são vitais para as equipes de resposta a incidente atuarem na prevenção, contenção e erradicação de ameaças. Vamos abordar estratégias onde equipes de resposta podem interromper a killchain de ataques cibernéticos quando as ferramentas de EDR não reconhecem a ameaça. Vamos demonstrar alguns casos de malwares onde o que as sandbox revelam não é a completude de ações que o malware pode efetuar, impactando a garantia de uma resposta efetiva. |

| 15:25—16:00 |

Quando um APT entra em sua casa

Laios Felipe Barbosa, Exército Brasileiro TLP:CLEAR SLIDES A apresentação tem o objetivo de esclarecer a natureza de um Advanced Persistent Threat (APT) e compartilhar lições aprendidas durante o combate a esse tipo avançado de ameaça. Vamos focar no caso relacionado à CVE-2023-4868 (CVSS 9.8), falha crítica no produto ESG (Email Security Gateway) da empresa Barracuda, que afetou grandes instituições em todo mundo, explicando importantes detalhes do ataque e da campanha executada por um determinado APT. Nesse contexto, vamos apresentar os desafios encontrados por uma ETIR ao lidar com essa ameaça específica, que explorou uma vulnerabilidade 0-Day (na época) e permaneceu indetectável por vários meses: como o ataque foi percebido pela organização, quais foram os indicadores de comprometimento, como a fabricante procedeu com os seus clientes, qual o impacto estimado para a instituição afetada, medidas de contenção e erradicação, surpresas durante a resposta, interação com a fabricante e representantes do produto, tempo de tratamento e outros procedimentos. Por fim, serão compartilhadas lições valiosas aprendidas ao longo do processo de resposta desse incidente causado por um APT. |

| 16:00—16:30 | Intervalo para o café |

| 16:30—17:05 |

Desvendando a Cadeia de Ataque: Uma Jornada Através do

Processo Investigativo de um ataque de Dupla Extorsão

Ricardo Silva, Tempest Security Intelligence TLP:RED Nesta sessão imersiva, os participantes serão conduzidos por uma viagem fascinante através do processo investigativo em um caso real de ataque de ransomware, que assolou uma organização de médio porte. Através de uma abordagem detalhada, guiaremos os participantes através de cada etapa do processo investigativo, desde a detecção inicial até a resolução final do incidente. Ao longo da investigação, destacamos a natureza dupla do ataque, que envolve tanto a criptografia de dados quanto a ameaça de vazamento de informações confidenciais, abordaremos também as complexidades éticas e práticas associadas à resposta a ataques de dupla extorsão, incluindo considerações sobre a conformidade regulatória, gestão de crises e tomada de decisões estratégicas. Por fim, concluiremos com insights valiosos sobre as lições aprendidas com o caso e as medidas proativas que as organizações podem adotar para fortalecer sua postura de segurança cibernética. |

| 17:05—17:40 |

Como a IA Generativa está redefinindo o panorama de cibersegurança

Renato Marinho e Antônio Horta, Accenture TLP:AMBER+STRICT Do entendimento de instruções complexas à geração de código, as capacidades da IA Genrativa estão rapidamente redefinindo muitos aspectos da nossa sociedade, incluindo cibersegurança. Nesta sessão, apresentaremos uma visão de como a IA Generativa vem sendo utilizada para acelerar e aperfeiçoar ameaças cibernéticas, como podemos usufruir das capacidades da IA Generativa para equilibrar a balança e melhorar as capacidades de defesa e como a própria IA Generativa pode ser explorada por agentes maliciosos. |

| 17:40—17:50 | Encerramento do Evento |

Agenda do 5º Workshop MISP

Horários sujeitos a alterações.

A indicação de marcações TLP está na agenda para referência. Sempre respeite o TLP que está no slide do palestrante e nas telas indicativas da sala do evento.

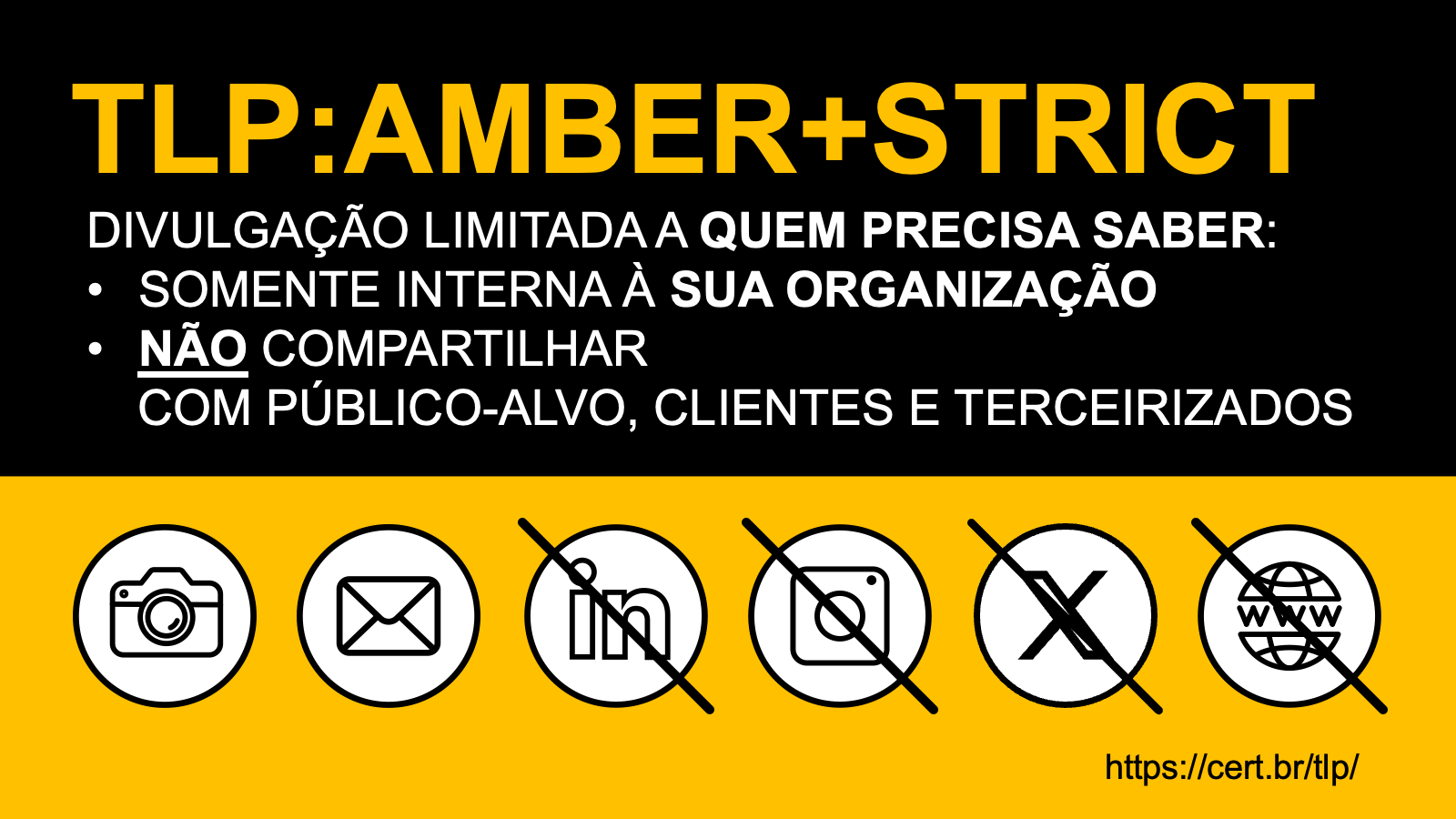

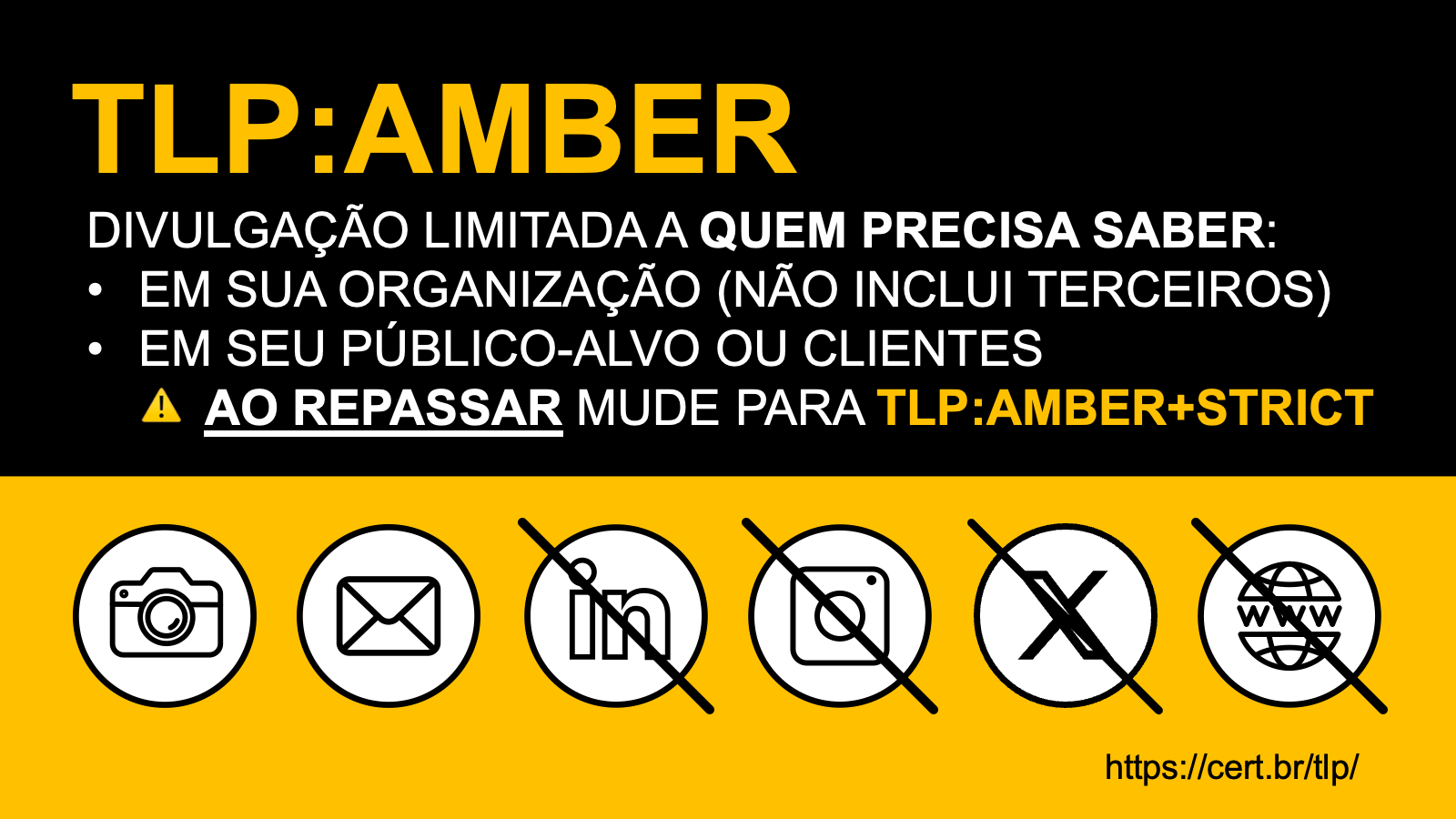

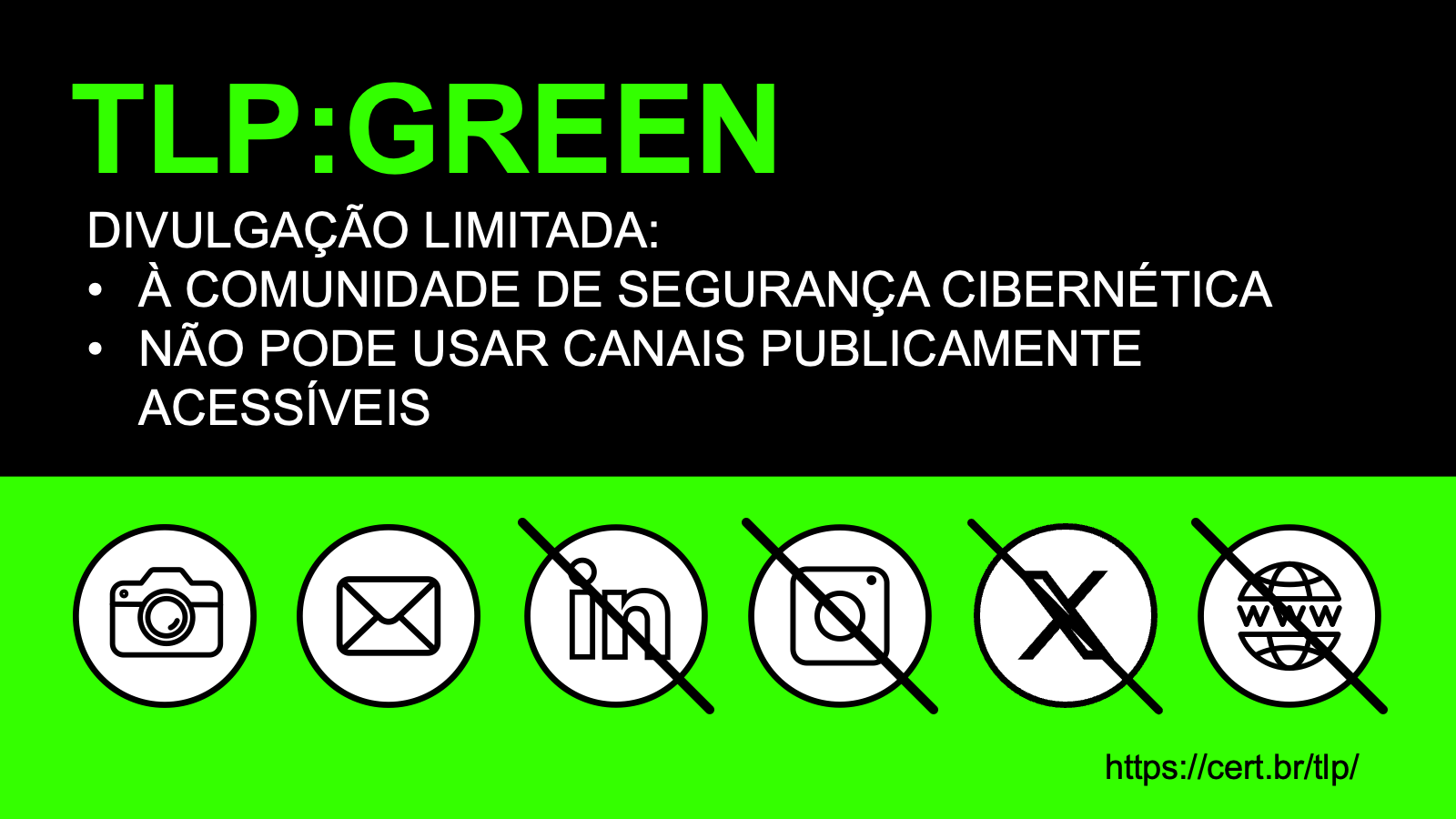

Veja aqui detalhes sobre uso de TLP no evento

| 09:00—09:35 |

Integração MISP e HackInSDN – Infraestrutura

programável em testbed para ensino de redes e segurança

Raquel de Souza Marques Santos, PoP-BA/RNP e Italo Valcy da Silva Brito, Universidade Internacional da Flórida (FIU) TLP:CLEAR TLP:AMBER SLIDES

O GT-HackInSDN é um projeto desenvolvido pela Universidade

Federal da Bahia (UFBA), em parceria com o Instituo

Federal da Bahia (IFBA) e a Universidade Internacional da

Flórida (FIU), que visa criar uma infraestrutura

programável em testbed para ensino cibersegurança ofensiva

e defensiva. A arquitetura do HackInSDN é estruturada a

partir de componentes que se comunicam para prover um

ambiente diversificado de cenários para experimentação e

ensino em segurança da informação. Alguns dos componentes

em desenvolvimento no HackInSDN incluem detecção de

anomalias via Aprendizagem de Máquina Estatística,

soluções de IDS, Orquestrador de Redes programável e o

MISP Threat Intelligence. |

| 09:35—10:10 |

Integração MISP X Crowdstrike

Thiago Cunha da Silva TLP:CLEAR SLIDES A palestra tem como intuito apresentar como realizar a integração no MISP com a solução EDR Crowdstrike para bloqueio e/ou detecção em resposta a incidentes. O Script encontra-se disponível no github e permite identificar no MISP todos os eventos com a tag crowdstrike e formatá-los com os dados esperados que podem alimentar a console do Crowdstrike. O arquivo é, então, enviado via API do Crowdstrike com os modos bloqueio e alerta, pois por padrão existem alguns IOCs que podem ser bloqueados e alguns alertados na console. |

| 10:10—10:45 |

Criando sua Sandbox interna com automação, fornecendo

insumos para o MISP e outras fontes.

Caique Barqueta, ISH Tecnologia TLP:CLEAR SLIDES A apresentação terá o foco em demonstrar como é possível utilizar a ferramenta Cuckoo Sandbox para criação de um ambiente de automatização de análise de malware em uma organização, bem como demonstrar como é possível realizar a integração a diversas fontes, como MISP, ElasticSearch e outros locais visando auxiliar na privacidade da companhia, incidentes de seguranças, investigações de ameaças avançadas, compartilhamento de ameaças com a automação, possibilidades de integrações de novas fontes e criação de uma base de dados de indicadores internos (ou externos). |

| 10:45—11:15 | Intervalo para o café |

| 11:15—11:50 |

Arquitetura de Cibersegurança no Open Finance: O Poder da

Análise com Grafos Integrados ao MISP

Paulo Salkys, IPT – Instituto de Pesquisas Tecnológicas TLP:CLEAR SLIDES

Apresentação de um projeto de pesquisa e desenvolvimento

prático no mercado financeiro, focado na cibersegurança do

Open Finance Brasil. Através de um estudo de caso, foi

desenvolvida uma Arquitetura de Segurança robusta,

adaptável a fintechs e grandes instituições financeiras,

com a possibilidade de atender também a outros segmentos

que utilizam o MISP, aproveitando o poder das análises e

processamento com Grafos. |

| 11:50—12:25 |

Compartilhamento de ameaças como insumo para Hunting e

Análise de Malware

Jaqueline Duarte e Pedro Chagas Jr., Banco do Brasil TLP:CLEAR TLP:AMBER SLIDES O compartilhamento de informações deve ser fortemente intrínseco as atividades de inteligência, como identificação, análise de ameaças e aplicações na estratégia, planejamento, monitoramento e detecção de ameaças na segurança da informação corporativa. Nesta apresentação, compartilharemos um case do Banco do Brasil de aplicação das informações oriundas do compartilhamento de ameaças MISP na identificação e avaliação de ameaças baseadas no Framework NIST de Segurança Cibernética. |

| 12:25—13:00 |

MISP como fonte de inteligência acionável para Security

Operations Centers (SOCs)

Alessandra de Melo e Silva, Nubank TLP:AMBER+STRICT O conceito de inteligência pode seguir diferentes vertentes e a ideia de inteligência acionável é a que mais se enquadra no contexto de Security Operations Centers (SOCs) devido a sua capacidade de fornecer uma abordagem proativa. A inteligência é considerada acionável quando fornece insumos tangíveis para serem implementados ou auxilia diretamente nos processos de tomada de decisão. Em paralelo, considerando a grande quantidade de dados disponíveis atualmente, é comum que times de operação de segurança fiquem sobrecarregados com alertas de detecção, o que torna o direcionamento e a priorização extremamente importantes. Nesse contexto, propõe-se uma arquitetura para integrar ferramentas de SOC com plataformas de inteligência de ameaças (focando no MISP), visando fornecer automaticamente e periodicamente inteligência acionável de ameaças cibernéticas para ser implementada em regras de detecção e processos de tratamento de incidentes. |

| 13:00—14:15 | Almoço (servido no local) |

| 14:15—14:50 |

MISP: Automação de feeds e IoCs para o SOC

Paulilio Castello Branco, Leandro Nascimento e Vinicius Costa, DATAPREV TLP:AMBER+STRICT TLP:RED Esta palestra apresentará os desafios encontrados pela Dataprev para o uso de indicadores de comprometimento (IoC) em suas ferramentas de segurança para proteção da infraestrutura. Bem como compartilhar a experiência inicial com o uso MISP como plataforma central dessas informações, e as automações realizadas utilizando PyMISP. |

| 14:50—15:25 |

Estruturando visão gerencial e dashboard para o MISP

Henrique Kodama, FEBRABAN TLP:AMBER+STRICT TLP:RED SLIDES A apresentação refletirá sobre as melhorias implementadas na estrutura de MISP do Laboratório de Segurança Cibernética da Febraban, que está em operação desde 2021. Essa evolução envolveu a implantação de mais de uma instância e de dashboards com uma visão mais executiva. O objetivo da apresentação é explorar as diferentes tabelas que existem no banco de dados do MISP, compartilhar a experiência e formas de se ter uma dashboard, assim como informações que podem ser levantadas via queries SQL. |

| 15:25—16:00 |

MISP na Petrobras: Seis Anos de Desafios e Inovações

Alessandro Carvalho Coutinho, Roosewelt Silva Mota, Petrobras TLP:CLEAR SLIDES Ao longo dos últimos seis anos, a Petrobras tem implementado e refinado o uso da plataforma MISP (Malware Information Sharing Platform & Threat Sharing) como uma ferramenta central em sua estratégia de segurança cibernética. Esta apresentação detalha nossa jornada prática e estratégica com o MISP, destacando as integrações, benefícios, desafios enfrentados e as soluções adotadas. Discutiremos como o MISP foi integrado ao nosso ecossistema de segurança, apresentaremos uma visão estratégica na qual justificamos o investimento no MISP para a alta gerência/a alta administração/o nível executivo, abordaremos também as dificuldades enfrentadas ao longo desses anos e, finalmente, citaremos nossos planos futuros, incluindo projetos em +desenvolvimento e a expansão da solução. |

| 16:00—16:30 | Intervalo para o café |

| 16:30—17:40 |

"Novas" funcionalidades do MISP: 2FA e Workflows

Marcus Lahr e Marcelo Chaves, CERT.br/NIC.br TLP:CLEAR TLP:GREEN SLIDES

Nesta palestra iremos apresentar duas funcionalidades

recentemente incluídas no MISP: segundo fator de

autenticação (TOTP/HOTP) e workflows. |

| 17:40—17:50 | Encerramento do Evento |

Chamada de Palestras

Chamada de Palestras — 12º Fórum de CSIRTs

Convidamos todos os profissionais atuantes em Grupos de Tratamento de Incidentes de Segurança (CSIRTs) ou que trabalhem com segurança e tratamento de incidentes no seu dia a dia, a submeter propostas de palestras de interesse da Comunidade de Tratamento de Incidentes no Brasil, para o 12º Fórum Brasileiro de CSIRTs, que ocorrerá nos dias 29 e 30 de julho de 2024, no WTC Events Center, em São Paulo/SP.

Para cada proposta aceita, o NIC.br proverá apoio para transporte e estadia de um profissional para apresentá-la.

Temas de Interesse

A apresentação deve tratar de aspectos práticos e operacionais das atividades de tratamento e gestão de incidentes de segurança, bem como de aspectos da segurança da informação ou da Internet que sejam relacionados com ou tenham impacto no processo de tratamento de incidentes.

Uma lista não exaustiva de temas de interesse para este evento segue:

- Estudos de caso e tendências relacionados com incidentes tratados

- Automatização de processos de tratamento de incidentes

- Compartilhamento automatizado de informações sobre ataques e ameaças

- Threat hunting como parte do processo de gestão de incidentes

- Uso de netflows no contexto de segurança e tratamento de incidentes

- Detecção, mitigação e remediação de códigos maliciosos (RATs, ransomware, botnets, etc)

- Detecção e mitigação de ataques em diversos ambientes, como rede, Web, nuvem, ICS e IoT

- Impactos, para CSIRTs, de novos regulamentos e legislação

- Iniciativas de conscientização sobre segurança

- Implementação de boas práticas e combate a abusos

- Outros temas de interesse para CSIRTs

Importante: é desejável que as apresentações sejam aplicadas e práticas, e *não* devem ser voltadas a produtos e soluções de fornecedores específicos, com fins comerciais, nem trabalhos que sejam com ênfase puramente acadêmica.

Submissão de Propostas

As propostas de palestras deverão ser enviadas para o e-mail

forum@cert.br

com os seguintes dados:

- "

[FORUM]" no início do Subject. - Título completo.

- Resumo (Abstract) estendido, rascunho dos slides ou descrição detalhada, o importante é que seja possível avaliar o conteúdo e a abordagem. O comitê avaliador de trabalhos poderá, a seu critério, solicitar informações adicionais ou complementares.

- Nome completo, endereço de e-mail, mini CV e organização a que pertence cada um dos autores.

- TLP da palestra (pode ser misto, por exemplo: TLP:CLEAR com partes TLP:AMBER+STRICT).

Datas Importantes

- NOVA DATA: 13 de maio de

2024

Prazo para envio de propostas de palestra - 30 de maio de 2024

Divulgação da agenda e abertura das inscrições - 29 e 30 de julho 2024

12º Fórum Brasileiro de CSIRTs

Chamada de Palestras — 5º Workshop MISP

Convidamos todos os profissionais que trabalhem com MISP, seja na manutenção de instâncias ou no uso dos dados compartilhados em seu dia a dia, a submeter propostas de palestras para o 5º Workshop MISP, que ocorrerá no dia 31 de julho de 2024, no WTC Events Center, em São Paulo/SP.

Para cada proposta aceita, o NIC.br proverá apoio para transporte e estadia de um profissional para apresentá-la.

Temas de Interesse

A apresentação deve tratar de aspectos práticos e operacionais relacionados com uso e operação da Plataforma MISP.

Uma lista não exaustiva de temas de interesse para este evento segue:

- Estudos de caso de uso do MISP para proteção de infraestrutura, gestão de vulnerabilidades, Threat hunting, tratamento de incidentes e áreas correlatas

- Uso da plataforma de forma automatizada, por exemplo via PyMISP

- Integração do MISP com outras soluções

- Outros assuntos de interesse da comunidade de usuários de MISP

Importante: é desejável que as apresentações sejam aplicadas e práticas, e *não* devem ser voltadas a produtos e soluções de fornecedores específicos, com fins comerciais, nem trabalhos que sejam com ênfase puramente acadêmica.

Submissão de Propostas

As propostas de palestras deverão ser enviadas para

o e-mail

forum@cert.br

com os seguintes dados:

- "

[MISP]" no início do Subject. - Título completo.

- Resumo (Abstract) estendido, rascunho dos slides ou descrição detalhada, o importante é que seja possível avaliar o conteúdo e a abordagem. O comitê avaliador de trabalhos poderá, a seu critério, solicitar informações adicionais ou complementares.

- Nome completo, endereço de e-mail, mini CV e organização a que pertence cada um dos autores.

- TLP da palestra (pode ser misto, por exemplo: TLP:CLEAR com partes TLP:AMBER+STRICT).

Datas Importantes

- NOVA DATA: 13 de maio de

2024

Prazo para envio de propostas de palestra - 30 de maio de 2024

Divulgação da agenda e abertura das inscrições - 31 de julho de 2024

5º Workshop MISP

TLP

Uso de TLP no Fórum de CSIRTs e Workshops

Todas as palestras terão indicação de expectativa de compartilhamento de acordo com o padrão TLP do FIRST.

Uma discussão mais detalhada sobre TLP pode ser encontrada na página do CERT.br. Há também uma palestra sobre o assunto, cujo vídeo está disponível no YouTube.

Abaixo está um resumo da expectativa de compartilhamento das palestras, dependendo do TLP escolhido pelo palestrante.